Quelle Bild: gemeinfrei

Quelle Bild: gemeinfrei

Jährlich entstehen deutschen Unternehmen durch Angriffe auf IT-Systeme Schäden im zweistelligen Milliardenbereich. Achim Berg, der Präsident des Branchenverbandes Bitkom, warnt: „Mit ihren Weltmarktführern ist die deutsche Industrie besonders interessant für Kriminelle“. Indessen stellt das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Häufung von „komplexen Cyber-Vorfällen“ fest und rät zu regelmäßigen Mitarbeiterschulungen.

Und doch gibt es eine Gruppe von Beteiligten, bei denen oft stillschweigend davon ausgegangen wird, dass sie bei IT Security schon wissen, was sie tun: Informatiker.

Informatiker = IT-Security-Spezialist?

Woher dieser Vertrauensvorschuss kommt, ist schwer zu sagen. In einem typischen Informatik-Studium an einer deutschen Universität oder Fachhochschule lassen sich die verpflichtenden Lehrveranstaltungen mit entsprechenden Inhalten an einer Hand abzählen – wenn nicht sogar an 1-2 Fingern. Erschwerend kommt hinzu, dass IT Security zu den am wenigsten sichtbaren Aspekten einer Software gehört und oft erst dann in den Mittelpunkt des Interesses rückt, wenn es damit ein offensichtliches Problem gibt. Am Gravierendsten könnte aber sein, dass eine den Erwartungen gerecht werdende Auseinandersetzung mit dem Thema IT Security ein Vorgehen erfordert, das sich grundlegend von der typischen Arbeitsweise eines Software-Entwicklers unterscheidet.

Komplexe Software wird in Teamarbeit entwickelt, bei der größere Herausforderungen in Teilaufgaben zerlegt werden, die von einzelnen Personen oder Unterteams gelöst werden können. Hierbei erweist es sich als besonders effizient, möglichst wenige Annahmen über die interne Funktionsweise von Software-Komponenten zu treffen, an deren Entwicklung man nicht direkt beteiligt ist. Diese Betrachtungsweise ist eng mit dem als Qualitätsmerkmal geltenden Prinzip des „Loose Coupling“ verbunden, das auf die Minimierung von Abhängigkeiten zwischen Software-Komponenten abzielt.

Bei allen offensichtlichen Vorteilen führt diese Form des Arbeitens in der Praxis oft dazu, dass sich die an dem Projekt beteiligten Entwickler nur für jene Teile einer Software verantwortlich fühlen, zu denen sie direkt beigetragen haben. Nicht selten werden dabei Annahmen über die restliche Software getroffen, die zu einem späteren Zeitpunkt nicht mehr zwingend gegeben sein müssen. Wenn beispielsweise ein für eine Desktop-Anwendung konzipierter Login-Mechanismus ohne Anpassungen in einer App für Mobilgeräte genutzt wird, könnten aufgrund unterschiedlicher Schutzmechanismen z. B. sensible Informationen wie Authentifizierungstoken in die Hände eines Angreifers gelangen.

IT-Security als Hauptaspekt

Es ist daher unerlässlich, dass es Projektbeteiligte gibt, die sich kontinuierlich einen Gesamtüberblick über die Software und ihre Verwendung verschaffen – auch und vor allem in Hinblick auf sicherheitskritische Aspekte. Nicht selten ist hierfür eine einzige Person zuständig, die z. B. als Software-Architekt noch viele anderen Aufgaben und Verantwortlichkeiten im Projekt hat. Mit wachsender Komplexität und durch äußerliche Faktoren, von personellen Veränderungen bis hin zu kurzfristig umzusetzenden neuen Anforderungen, kann dieses Modell schnell an seine Grenzen stoßen. Eine zusätzliche Herausforderung ergibt sich daraus, dass viele Softwareprojekte nicht ständig weiterentwickelt, sondern irgendwann „in Produktion“ übergeben werden. Dieser Schritt bringt es fast immer mit sich, dass bisher verantwortliche Personen aus dem Projekt ausscheiden. Spätestens zu diesem Zeitpunkt wird es schwierig bis unmöglich, auf neue oder bis dahin nicht als gravierend eingestufte Situationen mit IT-Security-Bezug angemessen zu reagieren.

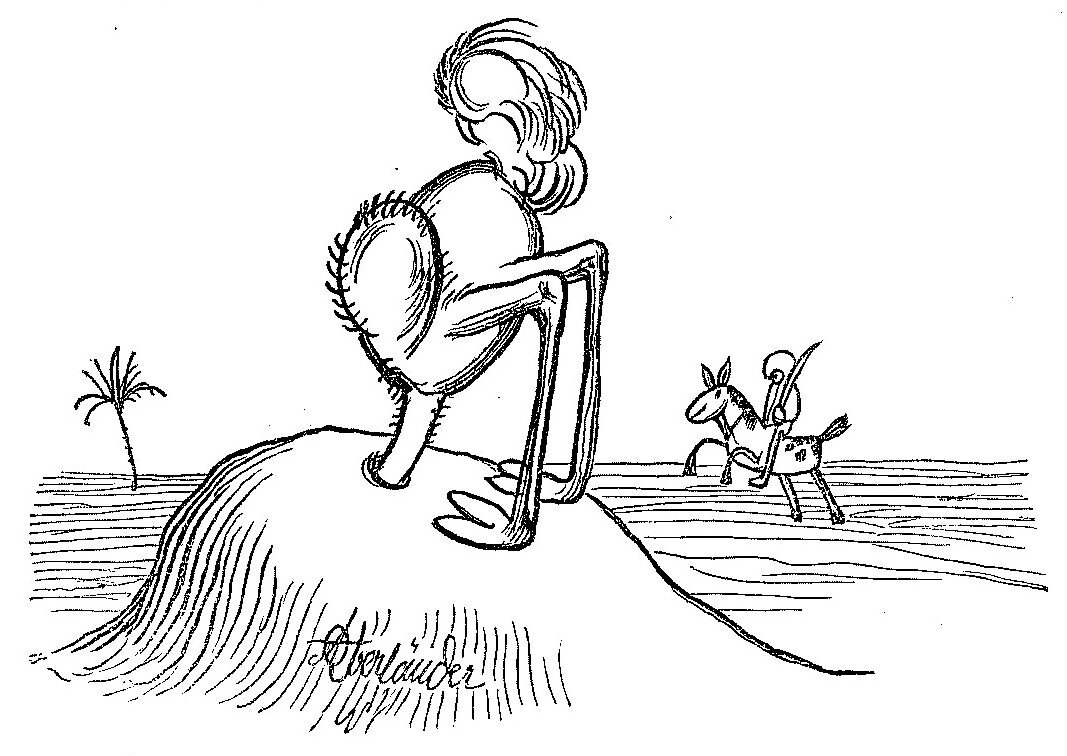

Zusammengenommen machen diese Überlegungen deutlich, dass die Auffassung von IT Security als nebenläufiger Aspekt, mit dem alles zum Besten steht, wenn alle nur ordentlich ihre Arbeit machen, zu IT Security nach dem Vogelstrauß-Prinzip führt: Man hat das Thema gelegentlich angesprochen und jeder der Beteiligten meint, getan zu haben, was er im Rahmen seiner Aufgaben und Möglichkeiten dafür tun konnte. Aber im Prinzip bestand die Berücksichtigung von IT-Security-Aspekten am Anfang im grenzenlosen Vertrauen in die Fähigkeiten der beteiligten Software-Entwickler und später im grenzenlosen Vertrauen in die Fähigkeit einzelner Personen, stets den Überblick zu behalten.

Fazit

Durch Mängel in der IT-Sicherheit entstehen jedes Jahr enorme materielle und immaterielle Schäden. Trotzdem ist das Thema IT-Security selbst bei Informatikern nicht im Mittelpunkt, sondern wird bei der Softwareentwicklung oft als Nebensache betrachtet. Häufig fehlt auch die erforderliche IT-Security-Kompetenz. Dies führt dazu, dass es in der Regel niemanden im Entwicklungsteam gibt, der die Hauptverantwortung für diesen Bereich übernimmt. IT-Security muss deshalb während des Lebenszyklus der Software künftig stärker in den Fokus gerückt werden.